在数字化时代,音频处理软件如Adobe Audition CS6与计算机软硬件共同构成了多媒体创作的核心环节。这一技术生态在带来便捷与高效的也潜藏着不容忽视的安全风险。本文将从电子软硬件安全的角度,探讨以Audition CS6为代表的音频处理环境所面临的安全挑战及应对策略。

一、 软件层面:Audition CS6的安全隐患与防护

Adobe Audition CS6作为一款专业音频编辑软件,其自身的安全状况直接影响整个工作流程的可靠性。

- 软件漏洞与恶意代码风险:作为已停止主流支持的旧版本软件,Audition CS6可能不再接收官方的安全更新和补丁。这使得软件中潜在的未修复漏洞成为攻击者利用的入口,例如通过特制的音频工程文件(.sesx)或插件脚本植入恶意代码,可能导致系统被控制或数据泄露。

- 第三方插件安全:音频处理严重依赖VST、AU等格式的第三方插件。来源不明或未经验证的插件可能包含后门、间谍软件或勒索软件,在宿主软件(如Audition)中运行时获取系统权限,构成重大威胁。

- 数据安全与隐私:Audition处理的音频素材可能涉及商业机密或个人隐私。软件若存在数据缓存或临时文件管理缺陷,或在网络传输功能(如较早版本的Adobe云服务集成)中存在加密薄弱环节,可能导致敏感音频内容在存储或传输过程中被窃取。

防护建议:在必须使用CS6等旧版软件时,应确保其在隔离的网络环境中运行,避免处理高度敏感数据。严格审核并仅从官方可信来源获取插件,定期扫描系统。对于关键工作,应考虑升级至受支持的新版本软件,以获得持续的安全更新。

二、 硬件层面:音频处理系统的物理与逻辑安全

计算机硬件是软件运行的基石,其安全同样至关重要。

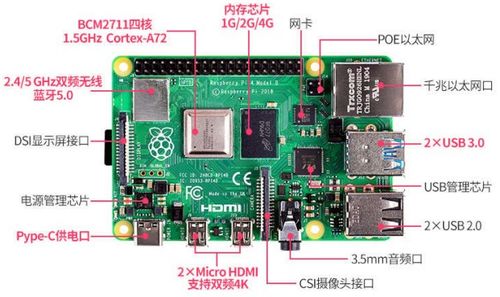

- 音频接口与外围设备风险:专业声卡、麦克风、MIDI控制器等硬件设备通过USB、FireWire等接口与计算机连接。这些接口本身或设备的固件可能存在漏洞,成为“跳板攻击”的媒介。恶意设备(如伪装的USB音频设备)可能直接注入恶意代码。

- 电磁信息泄露:计算机及音频设备在运行时会产生电磁辐射。理论上,高性能的音频处理运算(如Audition中的实时频谱分析或大量效果器渲染)可能产生独特的、可被远程探测的电磁信号模式,虽不常见,但在高安全要求场景下需纳入考量。

- 存储介质安全:音频工程文件与原始素材通常体积庞大,存储于硬盘或SSD中。硬件丢失、被盗或不安全的废弃处理(数据未彻底擦除)会导致数据物理性泄露。

防护建议:对关键音频工作站实施物理访问控制,使用硬件防火墙或专用接口管理设备。对外接设备进行认证管理,定期更新关键硬件(如声卡)的固件。对存储介质进行全盘加密,并对废弃硬盘做消磁或物理销毁处理。

三、 系统性安全:构建安全的音频处理环境

真正的安全需要软硬件协同,并融入操作流程。

- 系统环境加固:运行Audition CS6的操作系统(如Windows 7/8或旧版macOS)本身可能也已停止支持。应在满足软件兼容性的前提下,尽可能提升操作系统版本并配置严格的安全策略(如最小权限原则、启用防火墙、关闭不必要的服务)。

- 网络隔离与数据流管理:将音频创作网络与办公网络、互联网进行逻辑或物理隔离,尤其是避免音频工作站直接访问公共互联网。如需传输文件,应通过安全通道并进行病毒扫描。

- 安全意识与流程:用户是最重要的安全环节。应培养操作人员的安全意识,不打开来历不明的工程文件,定期备份数据以防勒索软件攻击,并建立针对音频项目从创建、编辑到归档的全生命周期安全管理流程。

###

处理计算机音频,尤其是在使用像Adobe Audition CS6这类已进入生命周期后期的软件时,绝不能只关注其强大的功能而忽视其伴随的安全短板。电子软硬件安全是一个整体性课题,需要从软件漏洞管理、硬件接口防护、系统环境加固以及操作流程规范等多个维度进行综合防御。唯有构建起纵深、立体的安全体系,才能确保创意过程不受干扰,保障宝贵的音频资产与隐私信息安然无恙,让技术真正安全地为艺术与生产服务。